जब आप "सुरक्षा उल्लंघन," सुनते हैं तो मन में क्या आता है? मैट्रिक्स स्टाइल डिजिटल टेक्स्ट में कवर किए गए स्क्रीन के सामने बैठा एक पुरुषवादी हैकर? या एक तहखाने में रहने वाला किशोर जिसने तीन सप्ताह में दिन के उजाले को नहीं देखा है? पूरी दुनिया को हैक करने की कोशिश करने वाले एक शक्तिशाली सुपर कंप्यूटर के बारे में कैसे?

हैकिंग एक चीज के बारे में है: आपका पासवर्ड। यदि कोई आपके पासवर्ड का अनुमान लगा सकता है, तो उन्हें फैंसी हैकिंग तकनीक और सुपर कंप्यूटर की आवश्यकता नहीं है। वे आपके अनुसार ही प्रवेश करेंगे। यदि आपका पासवर्ड छोटा और सरल है, तो यह खत्म हो चुका है।

आपके पासवर्ड को हैक करने के लिए आठ आम रणनीति हैकर्स का उपयोग होता है। चलो एक नज़र डालते हैं।

1. शब्दकोश हैक

सबसे पहले आम पासवर्ड हैकिंग टैक्टिक्स गाइड में डिक्शनरी अटैक है। इसे डिक्शनरी अटैक क्यों कहा जाता है? क्योंकि यह पासवर्ड के विरुद्ध परिभाषित "डिक्शनरी" में प्रत्येक शब्द को स्वचालित रूप से आज़माता है। शब्दकोश सख्ती से स्कूल में आप का इस्तेमाल किया एक नहीं है।

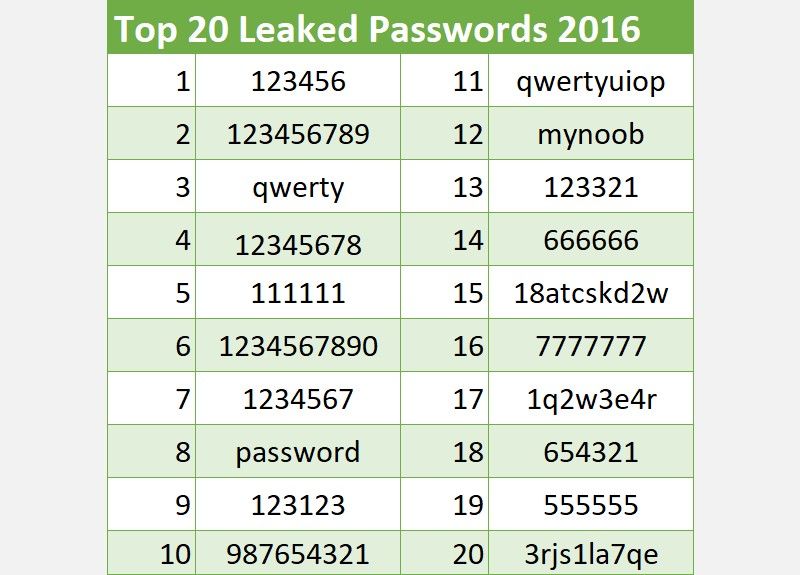

नहीं। यह शब्दकोश वास्तव में एक छोटी फ़ाइल है जिसमें सबसे अधिक इस्तेमाल किया जाने वाला पासवर्ड संयोजन भी शामिल होगा। जिसमें 123456, क्वर्टी, पासवर्ड, iloveyou, और ऑल-टाइम क्लासिक, हंटर 2 शामिल हैं। उपरोक्त तालिका 2016 में सबसे अधिक लीक हुए पासवर्ड का विवरण देती है।

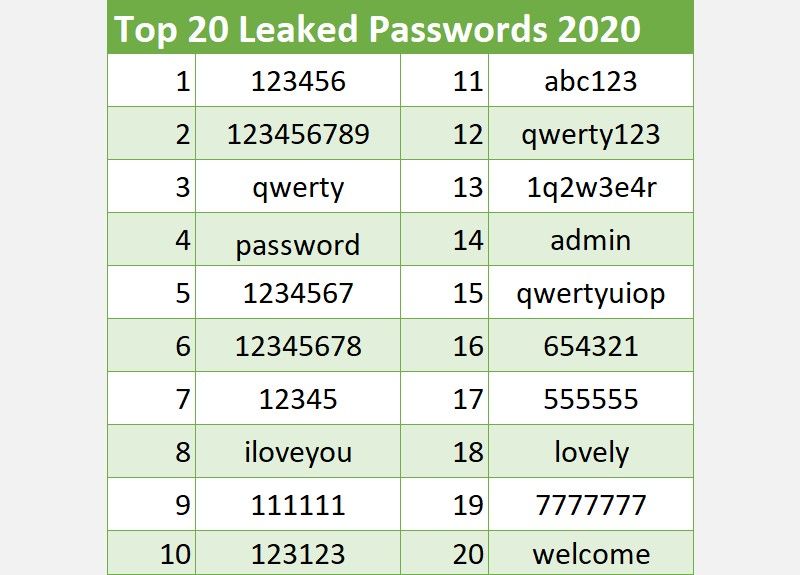

नीचे दी गई तालिका 2020 में सबसे अधिक लीक हुए पासवर्ड का विवरण देती है। दोनों के बीच समानताएं नोट करें — और सुनिश्चित करें कि आप इन अविश्वसनीय सरल विकल्पों का उपयोग नहीं करते हैं।

पेशेवरों: फास्ट, आमतौर पर कुछ सुरक्षित रूप से संरक्षित खातों को अनलॉक करेगा।

विपक्ष: थोड़ा मजबूत पासवर्ड भी सुरक्षित रहेगा।

सुरक्षित रहें: पासवर्ड प्रबंधन ऐप के साथ संयोजन में, प्रत्येक खाते के लिए एक मजबूत एकल-उपयोग पासवर्ड का उपयोग करें। पासवर्ड मैनेजर आपको अपने दूसरे पासवर्ड को रिपॉजिटरी में स्टोर करने देता है। फिर, आप हर साइट के लिए एकल, हास्यास्पद रूप से मजबूत पासवर्ड का उपयोग कर सकते हैं। इसके साथ आरंभ करने के लिए Google पासवर्ड प्रबंधक का हमारा अवलोकन देखें।

2. ब्रूट फोर्स

अगला, क्रूर बल का हमला, जिससे एक हमलावर हर संभव चरित्र संयोजन की कोशिश करता है। प्रयास किए गए पासवर्ड जटिलता नियमों के लिए विनिर्देशों से मेल खाएंगे, उदाहरण के लिए, एक ऊपरी-मामला, एक निचला-मामला, पाई के दशमलव, आपका पिज्जा ऑर्डर, और इसी तरह।

एक क्रूर बल हमला भी सबसे अधिक इस्तेमाल किया जाने वाला अल्फ़ान्यूमेरिक चरित्र संयोजन पहले प्रयास करेगा, भी। इनमें पहले से सूचीबद्ध पासवर्ड और साथ ही 1q2w3e4r5t, zxcvbnm और qwerkuiop शामिल हैं। इस पद्धति का उपयोग करके पासवर्ड का पता लगाने में बहुत लंबा समय लग सकता है, लेकिन यह पूरी तरह से पासवर्ड जटिलता पर निर्भर करता है।

पेशेवरों: सैद्धांतिक रूप से, हर संयोजन की कोशिश करने के माध्यम से किसी भी पासवर्ड को क्रैक करेंगे।

विपक्ष: पासवर्ड की लंबाई और कठिनाई के आधार पर, इसमें बहुत लंबा समय लग सकता है। $, &, {, या] जैसे कुछ चर में फेंक दें, और पासवर्ड लगाना बेहद मुश्किल हो जाता है।

सुरक्षित रहें: हमेशा पात्रों के एक चर संयोजन का उपयोग करें, और जहां संभव हो, जटिलता बढ़ाने के लिए अतिरिक्त प्रतीकों का परिचय दें ।

3. फिशिंग

यह कड़ाई से एक "हैक" नहीं है, लेकिन एक फ़िशिंग या भाला-फ़िशिंग के प्रयास का शिकार आमतौर पर बुरी तरह से समाप्त हो जाएगा। सामान्य फ़िशिंग ईमेल दुनिया भर के सभी इंटरनेट उपयोगकर्ताओं को अरबों द्वारा भेजते हैं।

एक फ़िशिंग ईमेल आम तौर पर इस तरह काम करता है:

- लक्ष्य उपयोगकर्ता को एक प्रमुख संगठन या व्यवसाय से होने वाला स्पूफ ईमेल प्राप्त होता है

- स्पूफ़्ड ईमेल तत्काल ध्यान देने की मांग करता है, जिसमें एक वेबसाइट का लिंक होता है

- वेबसाइट का लिंक वास्तव में एक नकली लॉगिन पोर्टल से लिंक होता है, बिल्कुल वैसा ही दिखने के लिए जिसे वैध साइट के रूप में दिखाया गया है

- अप्राप्य लक्ष्य उपयोगकर्ता अपने लॉगिन क्रेडेंशियल में प्रवेश करता है और या तो पुनः निर्देशित किया जाता है या फिर से प्रयास करने के लिए कहा जाता है

- उपयोगकर्ता क्रेडेंशियल्स चोरी, बेचे जाते हैं, या उपयोग नहीं किए जाते हैं (या दोनों)

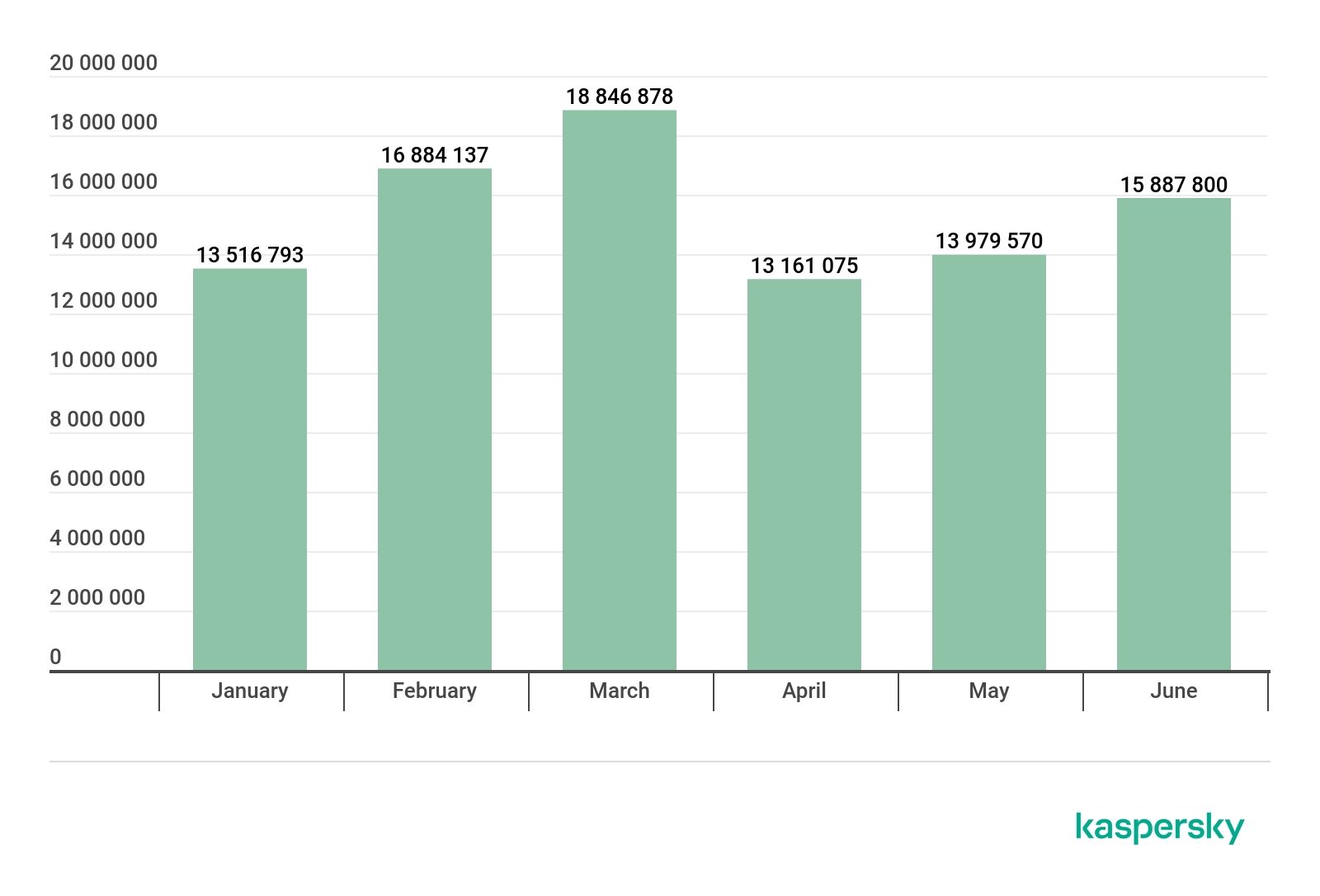

दुनिया भर में भेजे जाने वाले दैनिक स्पैम की मात्रा अधिक बनी हुई है, विश्व स्तर पर भेजे गए सभी ईमेलों के आधे से अधिक के लिए लेखांकन। इसके अलावा, दुर्भावनापूर्ण अटैचमेंट्स की मात्रा अधिक है, साथ ही, जनवरी से जून 2020 तक कास्परस्की के 92 मिलियन से अधिक दुर्भावनापूर्ण अटैचमेंट्स पर ध्यान देने योग्य है । याद रखें, यह सिर्फ कैस्पर्सकी के लिए है, इसलिए असली संख्या बहुत अधिक है।

2017 में वापस, सबसे बड़ा फ़िशिंग लालच एक नकली चालान था। हालांकि, 2020 में, COVID-19 महामारी ने एक नया फ़िशिंग खतरा प्रदान किया ।

अप्रैल 2020 में, कई देशों के महामारी लॉकडाउन में जाने के लंबे समय बाद, Google ने घोषणा की कि यह प्रति दिन 18 मिलियन COVID-19 थीम्ड दुर्भावनापूर्ण स्पैम और फ़िशिंग ईमेल को रोक रहा है। इन ईमेलों की विशाल संख्या वैधता के लिए सरकारी सरकार या स्वास्थ्य संगठन की ब्रांडिंग का उपयोग करती है और पीड़ितों को ऑफ-गार्ड को पकड़ने के लिए।

पेशेवरों: उपयोगकर्ता शाब्दिक रूप से पासवर्ड सहित अपनी लॉगिन जानकारी सौंपता है। अपेक्षाकृत उच्च हिट दर, आसानी से विशिष्ट सेवाओं, या विशिष्ट लोगों के लिए एक भाला फ़िशिंग हमले के अनुरूप है।

विपक्ष: स्पैम ईमेल आसानी से फ़िल्टर किए जाते हैं, स्पैम डोमेन को ब्लैकलिस्ट किया जाता है, और Google जैसे प्रमुख प्रदाता लगातार सुरक्षा अपडेट करते हैं।

सुरक्षित रहें: हमने एक फ़िशिंग ईमेल को स्पॉट करने के लिए कवर किया है। इसके अलावा, अपने स्पैम फ़िल्टर को इसकी उच्चतम सेटिंग पर बढ़ाएँ या, बेहतर अभी भी, एक सक्रिय श्वेतसूची का उपयोग करें। यह जानने के लिए कि क्या कोई ईमेल लिंक क्लिक करने से पहले वैध है, एक लिंक चेकर का उपयोग करें।

4. सोशल इंजीनियरिंग

सामाजिक इंजीनियरिंग स्क्रीन से दूर, वास्तविक दुनिया में अनिवार्य रूप से फ़िशिंग है। नीचे मेरा छोटा, मूल उदाहरण पढ़ें (और यहां कुछ और देखने के लिए हैं !)।

किसी भी सुरक्षा ऑडिट का एक मुख्य हिस्सा यह अनुमान लगाना है कि पूरा कार्यबल क्या समझता है। इस मामले में, एक सुरक्षा कंपनी उस व्यवसाय को फोन करेगी जो वे ऑडिट कर रहे हैं। "हमलावर" फोन पर व्यक्ति को बताता है कि वे नए कार्यालय तकनीकी सहायता टीम हैं, और उन्हें कुछ विशिष्ट के लिए नवीनतम पासवर्ड की आवश्यकता है। एक बिना सोचे-समझे व्यक्ति विचार के लिए बिना विराम के राज्य की चाबी सौंप सकता है।

डरावनी बात यह है कि यह कितनी बार काम करता है। सोशल इंजीनियरिंग सदियों से मौजूद है। सुरक्षित क्षेत्र में प्रवेश पाने के लिए द्वैध होना हमले का एक सामान्य तरीका है और एक है जो केवल शिक्षा के साथ रक्षा करता है। ऐसा इसलिए है क्योंकि हमला हमेशा सीधे पासवर्ड के लिए नहीं पूछेगा। यह एक नकली प्लम्बर या इलेक्ट्रीशियन हो सकता है जो एक सुरक्षित इमारत में प्रवेश करने के लिए कह सकता है, और इसी तरह।

पेशेवरों: कुशल सामाजिक इंजीनियर लक्ष्य की एक सीमा से उच्च मूल्य की जानकारी निकाल सकते हैं। कहीं भी, लगभग किसी के भी खिलाफ तैनात किया जा सकता है। बेहद चोरी-छिपे।

विपक्ष: एक सामाजिक इंजीनियरिंग विफलता एक आसन्न हमले के बारे में संदेह पैदा कर सकती है, अनिश्चितता है कि क्या सही जानकारी प्राप्त की जाती है।

सुरक्षित रहें : यह एक मुश्किल है। एक सफल सोशल इंजीनियरिंग हमला तब तक पूरा हो जाएगा जब तक आपको कुछ भी गलत होने का एहसास नहीं होगा। शिक्षा और सुरक्षा जागरूकता एक मुख्य शमन रणनीति है। व्यक्तिगत जानकारी को पोस्ट करने से बचें जो बाद में आपके खिलाफ इस्तेमाल की जा सकती थी।

5. रेनबो टेबल

एक इंद्रधनुष तालिका आमतौर पर एक ऑफ़लाइन पासवर्ड हमला है। उदाहरण के लिए, एक हमलावर ने उपयोगकर्ता नाम और पासवर्ड की एक सूची हासिल कर ली है, लेकिन वे एन्क्रिप्टेड हैं। एन्क्रिप्टेड पासवर्ड हैशेड है । इसका मतलब यह मूल पासवर्ड से पूरी तरह से अलग दिखता है।

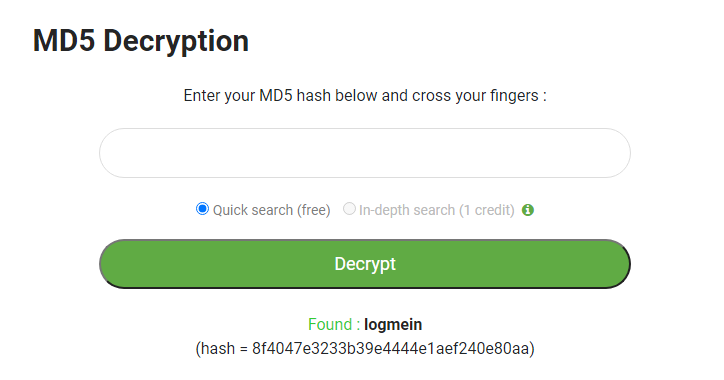

उदाहरण के लिए, आपका पासवर्ड है (उम्मीद है कि नहीं!) Logmein। इस पासवर्ड के लिए ज्ञात MD5 हैश "8f4047e3233b39e4444e1aef240e80aa" है।

गिबरीश टू यू एंड आई। लेकिन कुछ मामलों में, हमलावर एक हैशिंग एल्गोरिथ्म के माध्यम से प्लेनटेक्स्ट पासवर्ड की एक सूची चलाएगा, एक एन्क्रिप्टेड पासवर्ड फ़ाइल के खिलाफ परिणामों की तुलना करेगा। अन्य मामलों में, एन्क्रिप्शन एल्गोरिथ्म असुरक्षित है, और अधिकांश पासवर्ड एमडी 5 की तरह पहले से ही क्रैक होते हैं (इसलिए हम "लॉगमीइन" के लिए विशिष्ट हैश को जानते हैं।

यह जहां इंद्रधनुष की मेज अपने आप में आ जाती है। सैकड़ों हज़ारों संभावित पासवर्डों को संसाधित करने और उनके परिणामस्वरूप हैश से मेल खाने के बजाय, एक इंद्रधनुष तालिका प्री-कॉम्प्लेस्ड एल्गोरिथ्म-विशिष्ट हैश मानों का एक बड़ा समूह है।

एक इंद्रधनुष तालिका का उपयोग करते हुए हैशेड पासवर्ड को क्रैक करने में लगने वाले समय में काफी कमी आती है — लेकिन यह सही नहीं है। हैकर्स लाखों संभावित संयोजनों के साथ पहले से तैयार इंद्रधनुष तालिकाओं को खरीद सकते हैं।

पेशेवरों: कम समय में जटिल पासवर्ड का पता लगा सकते हैं, हैकर को कुछ सुरक्षा परिदृश्यों पर बहुत अधिक शक्ति देता है।

विपक्ष: विशाल (कभी-कभी टेराबाइट्स) इंद्रधनुष तालिका को संग्रहीत करने के लिए बड़ी मात्रा में स्थान की आवश्यकता होती है। इसके अलावा, हमलावर तालिका में निहित मूल्यों तक सीमित हैं (अन्यथा, उन्हें एक और पूरी तालिका जोड़ना होगा)।

सुरक्षित रहें: एक और मुश्किल। रेनबो टेबल अटैकिंग पोटेंशिअल की एक विस्तृत श्रृंखला पेश करते हैं। SHA1 या MD5 का उपयोग करने वाले किसी भी साइट से उनके पासवर्ड हैशिंग एल्गोरिदम के रूप में बचें। किसी भी साइट से बचें जो आपको छोटे पासवर्ड तक सीमित करती है या आपके द्वारा उपयोग किए जाने वाले वर्णों को प्रतिबंधित करती है। हमेशा एक जटिल पासवर्ड का उपयोग करें।

आश्चर्य है कि कैसे पता चलेगा कि कोई वेबसाइट प्लेनटेक्स्ट में पासवर्ड स्टोर करती है ? यह जानने के लिए इस गाइड को देखें।

6. मालवेयर / कीलॉगर

अपने लॉगिन क्रेडेंशियल्स को खोने का एक और निश्चित तरीका है, मालवेयर का गलत तरीके से गिरना। बड़े पैमाने पर नुकसान करने की क्षमता के साथ, मैलवेयर हर जगह है। यदि मालवेयर वेरिएंट में कीगलर की सुविधा है, तो आप अपने सभी खातों से समझौता कर सकते हैं।

वहाँ से पासवर्ड चोरी करने वाले बहुत सारे सॉफ्टवेयर। सुनिश्चित करें कि आप अपने कंप्यूटर को एक अच्छे एंटी-मालवेयर प्रोग्राम से जांचते हैं।

– जॉन बैच (@theflyingdoctor) 10 जून, 2020

वैकल्पिक रूप से, मैलवेयर विशेष रूप से निजी डेटा को लक्षित कर सकता है या आपकी साख को चुराने के लिए रिमोट एक्सेस ट्रोजन पेश कर सकता है।

पेशेवरों: कई मालवेयर वेरिएंट, कई अनुकूलन, कई आसान वितरण विधियों के साथ। एक अच्छा मौका एक उच्च संख्या में लक्ष्य कम से कम एक संस्करण के लिए सफल होगा। यह निजी डेटा और लॉगिन क्रेडेंशियल्स की कटाई की अनुमति देता है, अनिर्धारित जा सकता है।

विपक्ष: संभावना है कि मैलवेयर काम नहीं करेगा, या डेटा तक पहुंचने से पहले संगरोध किया जाता है, कोई गारंटी नहीं कि डेटा उपयोगी है।

सुरक्षित रहें : अपने एंटीवायरस और एंटीमलवेयर सॉफ़्टवेयर को स्थापित और नियमित रूप से अपडेट करें । अपने डाउनलोड स्रोतों पर सावधानी से विचार करें। बंडलवेयर और अधिक वाले इंस्टॉलेशन पैकेजों पर क्लिक न करें। नापाक साइटों के बारे में स्पष्ट (मुझे पता है, आसान काम की तुलना में)। दुर्भावनापूर्ण स्क्रिप्ट को रोकने के लिए स्क्रिप्ट अवरोधक टूल का उपयोग करें।

7. खर्च करना

शब्दकोश हमले में संबंधों को देखते हुए हमने पहले कवर किया था। यदि कोई हैकर किसी विशिष्ट संस्थान या व्यवसाय को लक्षित करता है, तो वे व्यवसाय से संबंधित पासवर्डों की एक श्रृंखला की कोशिश कर सकते हैं। हैकर पढ़ सकता है और संबंधित शर्तों की एक श्रृंखला को पढ़ सकता है – और उनके लिए काम करने के लिए एक खोज मकड़ी का उपयोग करें।

आपने पहले "मकड़ी" शब्द सुना होगा। ये खोज मकड़ियों उन लोगों के समान हैं जो इंटरनेट के माध्यम से क्रॉल करते हैं, खोज इंजन के लिए सामग्री को अनुक्रमित करते हैं। कस्टम शब्द सूची का उपयोग उपयोगकर्ता खातों के खिलाफ मैच खोजने की उम्मीद में किया जाता है।

पेशेवरों: संभावित रूप से एक संगठन के भीतर उच्च रैंकिंग वाले व्यक्तियों के लिए खातों को अनलॉक कर सकते हैं। अपेक्षाकृत आसानी से एक साथ रखना और एक शब्दकोश हमले के लिए एक अतिरिक्त आयाम जोड़ता है।

विपक्ष: संगठनात्मक नेटवर्क सुरक्षा अच्छी तरह से कॉन्फ़िगर किया गया है, तो बहुत अच्छी तरह से बेकार हो सकता है।

इससे सुरक्षित रहें: फिर से, केवल मजबूत, एकल-उपयोग वाले पासवर्ड का उपयोग करें जिसमें यादृच्छिक तार शामिल हैं — आपके व्यक्तित्व, व्यवसाय, संगठन और इतने पर लिंकिंग कुछ भी नहीं।

8. शोल्डर सर्फिंग

ठीक है, अंतिम विकल्प सबसे बुनियादी में से एक है। क्या होगा यदि कोई व्यक्ति आपके पासवर्ड में टाइप करते समय आपके ऊपर दिखता है?

कंधे सर्फिंग थोड़ा हास्यास्पद लगता है, लेकिन ऐसा होता है। यदि आप एक व्यस्त शहर के कैफ़े में काम कर रहे हैं और अपने परिवेश पर ध्यान नहीं दे रहे हैं, तो कोई व्यक्ति आपके पासवर्ड को टाइप करने के लिए पर्याप्त रूप से बंद कर सकता है।

पेशेवरों: पासवर्ड चोरी करने के लिए कम प्रौद्योगिकी दृष्टिकोण।

विपक्ष: पासवर्ड का पता लगाने से पहले लक्ष्य को पहचानना चाहिए, चोरी की प्रक्रिया में खुद को प्रकट कर सकता है।

सुरक्षित रहें: अपना पासवर्ड टाइप करते समय अपने आस-पास के लोगों का ध्यान रखें, अपने कीबोर्ड को कवर करें, इनपुट के दौरान अपनी कुंजियों को अस्पष्ट करें।

हमेशा एक मजबूत, अद्वितीय, एकल उपयोग पासवर्ड का उपयोग करें

तो, आप अपना पासवर्ड चुराने वाले हैकर को कैसे रोकेंगे? वास्तव में संक्षिप्त उत्तर यह है कि आप वास्तव में 100% सुरक्षित नहीं हो सकते । आपके डेटा को चुराने के लिए उपयोग किए जाने वाले उपकरण हैकर्स हर समय बदल रहे हैं। लेकिन आप भेद्यता के लिए अपने जोखिम को कम कर सकते हैं।

एक बात सुनिश्चित करने के लिए है: एक मजबूत, अद्वितीय, एकल उपयोग पासवर्ड का कभी किसी को चोट नहीं पहुंचाता है। यदि आप मजबूत पासवर्ड और पासफ़्रेज़ बनाने के लिए उपकरण चाहते हैं , तो हम मदद कर सकते हैं!