जब माइक्रोसॉफ्ट ने 2015 में विंडोज 10 जारी किया, तो माइक्रोसॉफ्ट डेवलपर जेरी निक्सन ने एक बार कहा था कि विंडोज 10 विंडोज का आखिरी संस्करण होगा। भविष्य में, माइक्रोसॉफ्ट केवल नई सुविधाओं को जोड़ेगा और विंडोज 10 प्लेटफॉर्म पर कमजोरियों को ठीक करेगा।

विंडोज 10 से पहले, विंडोज का संस्करण अपडेट चक्र मूल रूप से लगभग 3-4 वर्षों में बनाए रखा गया था। यह विंडोज 10 जैसे संस्करण के लिए दुर्लभ है, जिसने ऑपरेशन के 6 वर्षों के बाद एक बड़े अपडेट की शुरुआत नहीं की है।

जब सभी ने सोचा कि माइक्रोसॉफ्ट ने विंडोज को खत्म कर दिया है, माइक्रोसॉफ्ट ने अचानक विंडोज 11 के आगमन की घोषणा की।

भले ही माइक्रोसॉफ्ट को अतीत में थप्पड़ मारा गया हो, विंडोज 11 अभी भी पुराने उपयोगकर्ताओं के लिए बहुत ताजगी लाता है जो 6 साल से विंडोज 10 के साथ हैं, और यह अपग्रेड मुफ्त है, और कई उपयोगकर्ता आधिकारिक संस्करण के बाद हैं जारी किया गया है। अनुभव को अपग्रेड करने की योजना है।

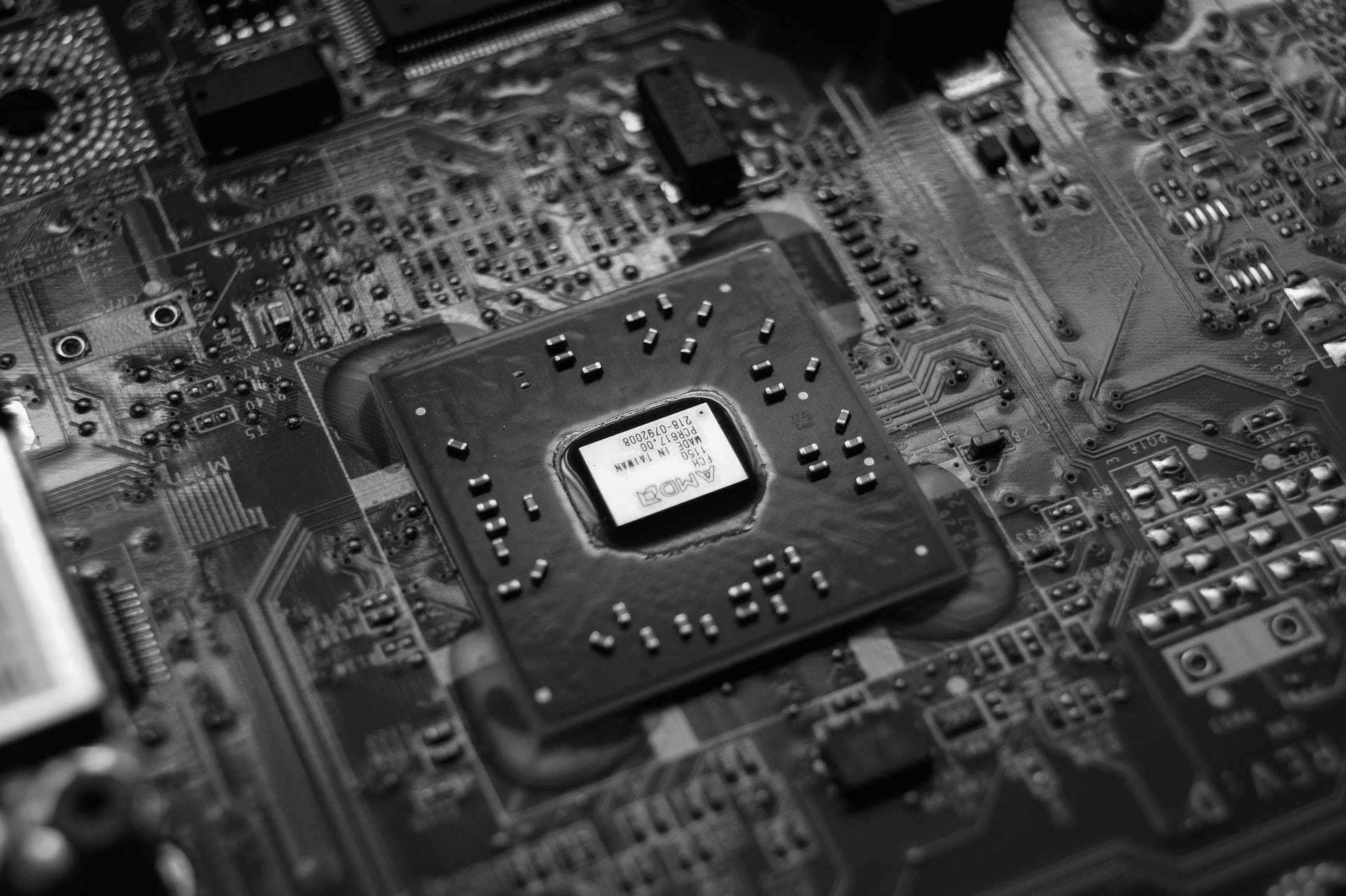

हालांकि, पुराने कंप्यूटर हार्डवेयर वाले कुछ उपयोगकर्ता पाते हैं कि उनके कंप्यूटर विंडोज 11 अपग्रेड आवश्यकताओं को पूरा नहीं करते हैं।

अधिक अजीब बात यह है कि ऐसा इसलिए नहीं है क्योंकि कंप्यूटर का सीपीयू प्रदर्शन अपर्याप्त है, या हार्ड डिस्क या मेमोरी क्षमता पर्याप्त नहीं है, बल्कि एक चिप के कारण है जिसे पहले कभी नहीं सुना गया है- टीपीएम 2.0 सुरक्षा चिप।

"क्या टीपीएम चिप, इंटेल या एएमडी?"

क्योंकि विंडोज सिस्टम की सुरक्षा की हमेशा आलोचना की गई है, माइक्रोसॉफ्ट विंडोज सिस्टम की रक्षा में सुधार के लिए 2011 में टीपीएम सुरक्षा चिप को बढ़ावा देने के लिए कई पीसी निर्माताओं में शामिल हो गया। तब से, मूल रूप से प्रत्येक कंप्यूटर में एक अंतर्निहित टीपीएम 1.2 होगा। चिप जब यह कारखाना छोड़ देता है।

सीधे शब्दों में कहें तो, टीपीएम चिप्स का उपयोग विशेष रूप से कंप्यूटर एन्क्रिप्शन कुंजियों को संसाधित करने के लिए किया जाता है, जो सुरक्षा प्रमाणीकरण, कुंजी भंडारण आदि में भूमिका निभा सकते हैं। सॉफ्टवेयर सुरक्षा सुरक्षा की तुलना में, टीपीएम द्वारा प्रदान की जाने वाली हार्डवेयर-स्तरीय सुरक्षा बहुत अधिक बंद है, इसलिए यह अधिक कठिन है वायरस जैसे दुर्भावनापूर्ण सॉफ़्टवेयर द्वारा आक्रमण और छेड़छाड़ की गई।

नए सीपीयू ने टीपीएम 2.0 चिप को एकीकृत किया है

2016 में, टीपीएम 2.0 चिप्स को बढ़ावा दिया जाने लगा, और कई निर्माताओं ने भी अपडेट की गति को बनाए रखा है। हालांकि, उस समय के उपयोगकर्ताओं को मूल रूप से विंडोज 11 के लॉन्च तक इस "मामूली विवरण" अपग्रेड के बारे में पता नहीं था।

कुछ उपयोगकर्ता जो अभी भी टीपीएम 1.2 युग में हार्डवेयर का उपयोग कर रहे हैं, ने माइक्रोसॉफ्ट पर टीपीएम 2.0 चिप को आगे बढ़ाने के लिए विंडोज 11 अपग्रेड का उपयोग करने का आरोप लगाया। वास्तव में, यह पुराने उपयोगकर्ताओं को नए हार्डवेयर को बदलने और हार्डवेयर उन्मूलन की गति में तेजी लाने के लिए प्रोत्साहित करना है।

इसलिए, उन्होंने बहुत सारे तरीके विकसित किए हैं जो टीपीएम चिप की पहचान को दरकिनार कर सकते हैं और विंडोज 11 को जबरन अपग्रेड कर सकते हैं। इन तरीकों को स्पष्ट रूप से "तस्करी" कहा जाता है।

माइक्रोसॉफ्ट ने समझाया कि टीपीएम 2.0 चिप्स को बढ़ावा देने का उद्देश्य वास्तव में तेजी से गंभीर सूचना सुरक्षा मुद्दों से निपटना है।

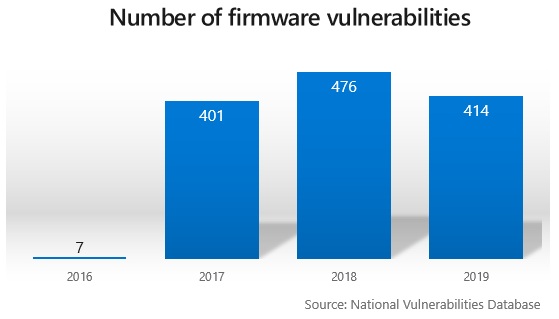

माइक्रोसॉफ्ट के सुरक्षा शोधकर्ताओं ने पाया है कि सिस्टम पर हमला करने के लिए हार्डवेयर फर्मवेयर कमजोरियों (सीपीयू, मेमोरी, हार्ड डिस्क, आदि) का उपयोग बढ़ रहा है, और इस दुर्भावनापूर्ण कोड का पता लगाना या निकालना मुश्किल है। एक बार संक्रमित होने पर, उपयोगकर्ता केवल सिस्टम को पुनर्स्थापित कर सकते हैं या हार्ड ड्राइव को बदलें।

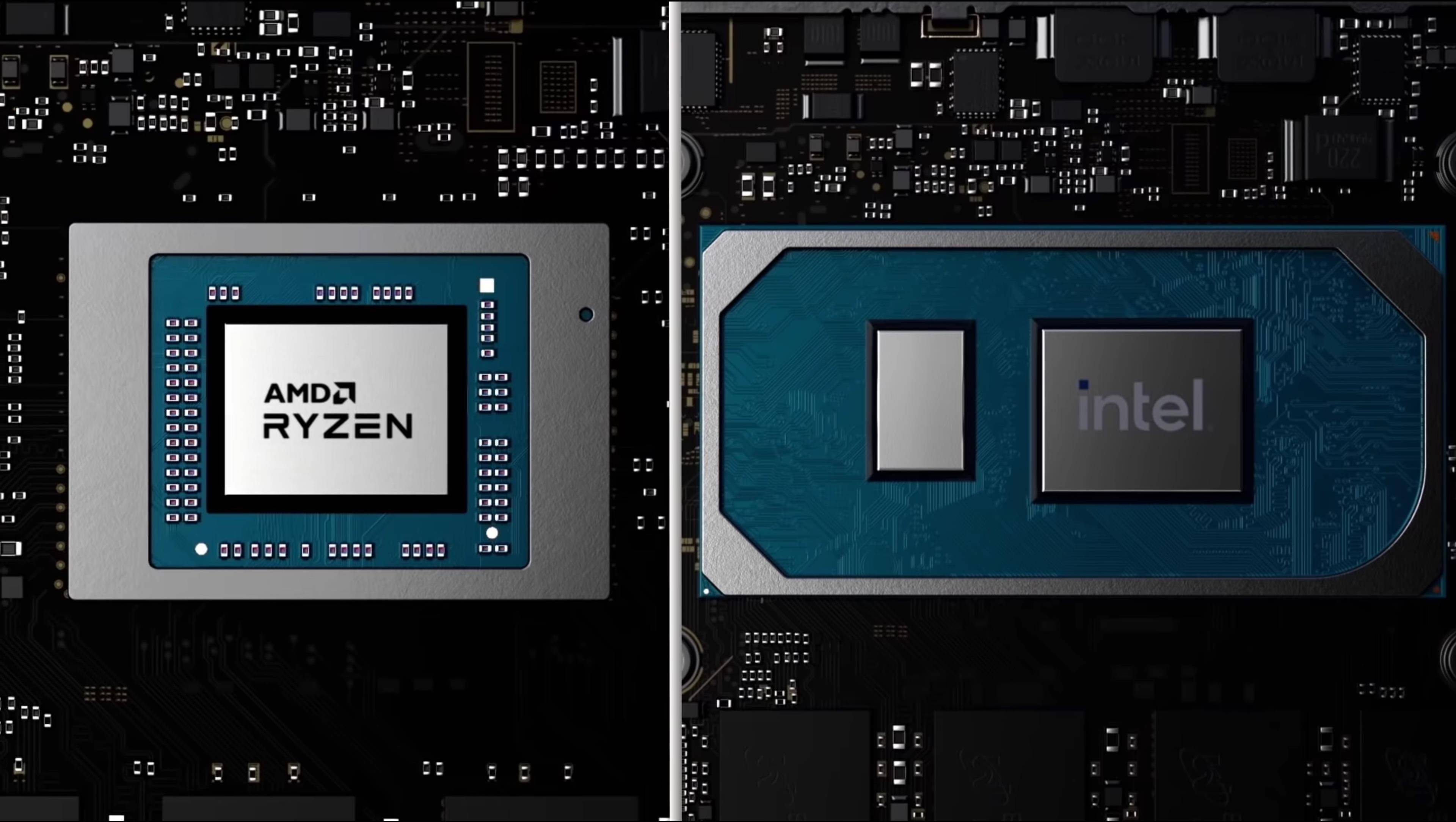

इन कमजोरियों से न केवल उपयोगकर्ताओं की सूचना सुरक्षा को खतरा है, बल्कि परोक्ष रूप से वास्तविक दुनिया पर भी गंभीर प्रभाव पड़ता है। उदाहरण के लिए, रैंसमवेयर जिसने कुछ साल पहले सूचना सुरक्षा के बारे में दुनिया को दहशत में डाल दिया, ने अस्पतालों और महत्वपूर्ण संस्थानों जैसे महत्वपूर्ण संस्थानों के कंप्यूटरों को पंगु बना दिया। गैस स्टेशन एक अपूरणीय क्षति।

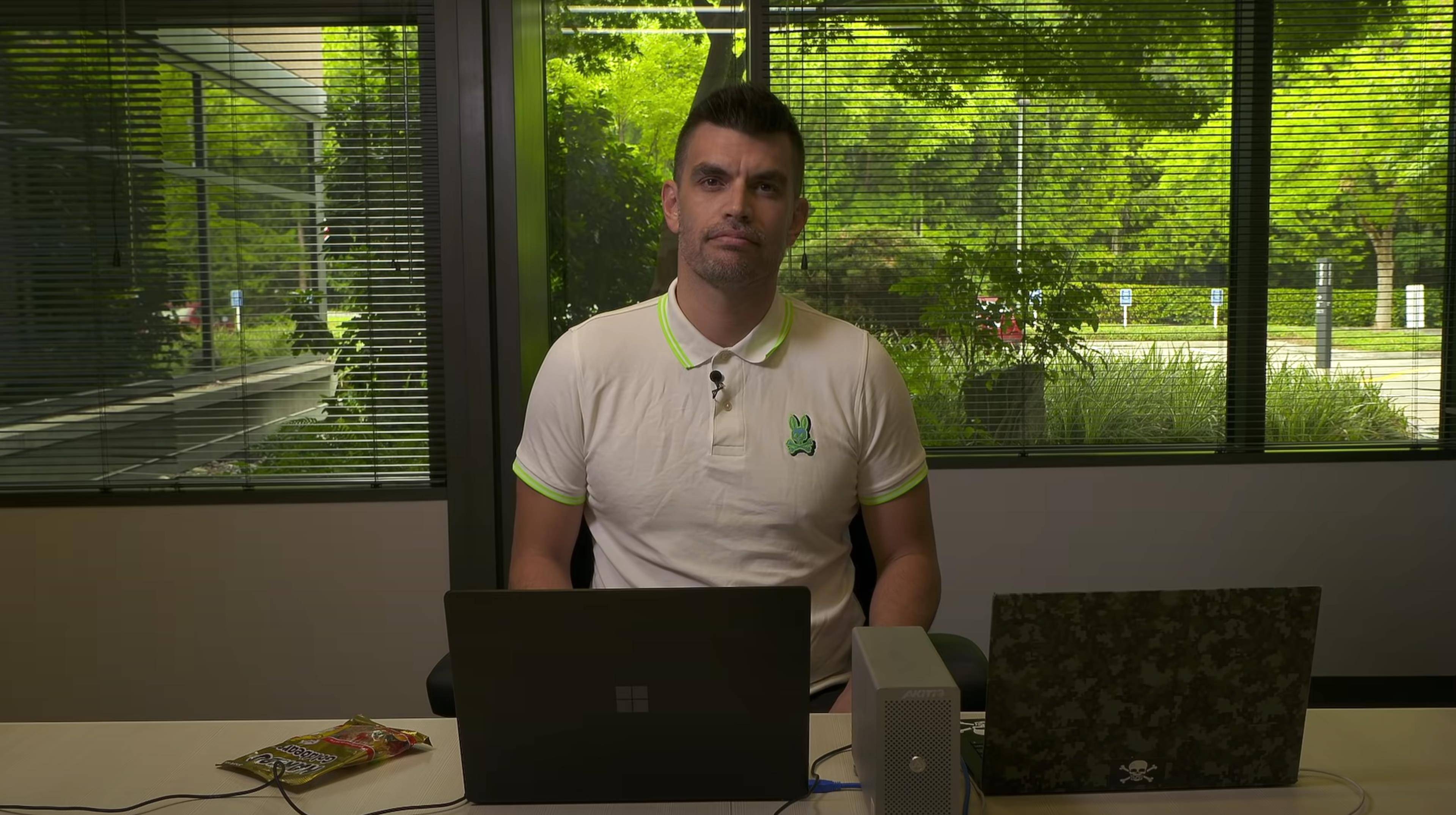

टीपीएम 2.0 चिप के महत्व को और अधिक सहजता से समझाने के लिए, माइक्रोसॉफ्ट ने व्यक्तिगत रूप से "हैकर" बनने का फैसला किया, यह प्रदर्शित करते हुए कि विंडोज 11 से समझौता होने पर कैसे विरोध किया जा सकता है।

सुरक्षित है या नहीं, कब घुसपैठ करोगे पता चल जाएगा

▲ माइक्रोसॉफ्ट चीफ "इनर घोस्ट"

माइक्रोसॉफ्ट ने माइक्रोसॉफ्ट के उद्यम और ऑपरेटिंग सिस्टम के सुरक्षा निदेशक डेविड वेस्टन से घुसपैठ का प्रदर्शन करने के लिए कहा।

डेविड ने माइक्रोसॉफ्ट में एक पेशेवर हैकर टीम की स्थापना की है। उसका काम हैकर्स की तुलना में तेजी से सिस्टम को खतरा पैदा करने वाली सुरक्षा समस्याओं का पता लगाना है। इसलिए, उन्हें विंडोज पर हमला करने में एक विशेषज्ञ कहा जा सकता है।

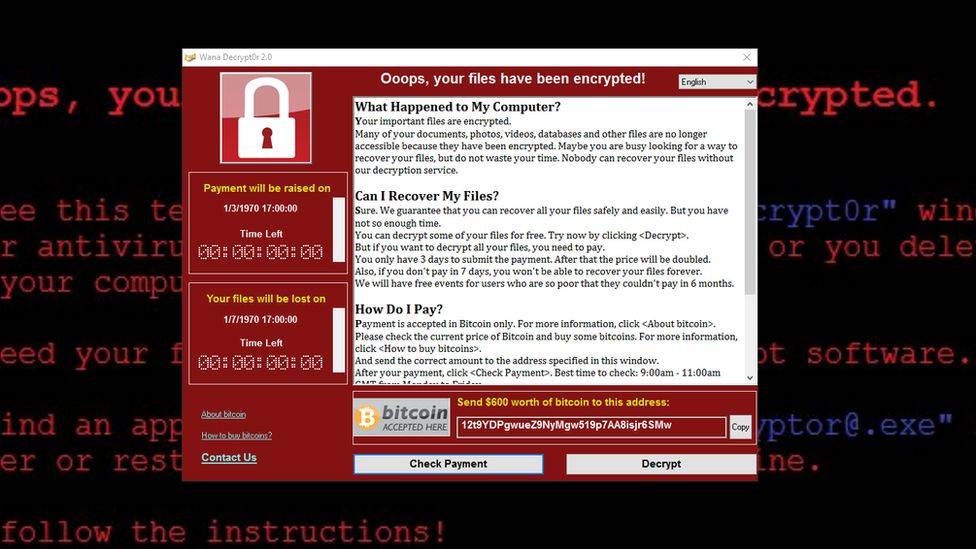

डेविड ने पहले टीपीएम सुरक्षा या सुरक्षित बूट के बिना विंडोज 10 कंप्यूटर के दूरस्थ घुसपैठ का प्रदर्शन किया, और फिर अपनी हार्ड डिस्क को लॉक करने के लिए कठपुतली मशीन पर रैंसमवेयर स्थापित किया।

घुसपैठ की प्रक्रिया बहुत सरल है। डेविड ने एक खुला आरडीपी पोर्ट पाया और जबरन इस कंप्यूटर में दूरस्थ रूप से लॉग इन किया।

इसके सिस्टम पासवर्ड को हैक करने की प्रक्रिया भी बहुत रफ होती है, यानी सभी तरह के लीक हुए पासवर्ड को फिर से प्राप्त करना और उन्हें लगातार अनलॉक करने की कोशिश करना, कुछ मिनटों या दिनों के बाद, इसे ब्रूट फोर्स क्रैकिंग द्वारा तोड़ा जा सकता है।

एक बार जब हैकर सफलतापूर्वक सिस्टम में प्रवेश कर जाता है, तो कठपुतली मशीन मूल रूप से नियंत्रण खो देती है। हैकर ट्रोजन हॉर्स जैसे रैंसमवेयर को अपनी इच्छानुसार प्रत्यारोपित कर सकता है, सिस्टम की बूट फाइल को बदल सकता है, और फिर हार्ड डिस्क की मरम्मत के लिए WinPE या WinRE का उपयोग कर सकता है, लेकिन वहाँ है इस बात की कोई गारंटी नहीं है कि इसे पूरी तरह से बहाल किया जा सकता है।सिस्टम विभाजन।

महत्वपूर्ण डेटा को अनलॉक करने के लिए, उपयोगकर्ताओं को बिटकॉइन जैसी क्रिप्टोकरेंसी वाले हैकर्स को उच्च फिरौती का भुगतान करना पड़ता है।

विंडोज 11 इन महत्वपूर्ण फाइलों को "अपहरण" से कैसे बचा सकता है? डेविड ने कहा कि समाधान जटिल नहीं है, और वह है अंतर्निहित "सुरक्षित बूट मोड" का ।

विंडोज 11 के सुरक्षित मोड में, सिस्टम जांच करेगा कि स्टार्टअप प्रोग्राम का कोड और कुंजी स्टार्टअप के दौरान टीपीएम चिप की जानकारी के अनुरूप है या नहीं, और पुष्टि करें कि इसे संशोधित किया गया है या नहीं।

फिर, चल रहे स्वस्थ बूट लॉग के अनुसार, सही बूट फ़ाइल के साथ चलाएं, और रैंसमवेयर के संशोधन को अस्वीकार करें, ताकि आप सामान्य रूप से विंडोज में लॉग इन कर सकें और फ़ाइल का बैकअप ले सकें, जिससे रैंसमवेयर घुसपैठ के नुकसान को कम किया जा सके।

रिमोट कंट्रोल का प्रदर्शन करने के बाद, डेविड ने फिंगरप्रिंट पहचान को क्रैक करने के लिए गमी बियर का उपयोग करके एक और आमने-सामने सुरक्षा क्रैकिंग का प्रदर्शन किया।

चूंकि एक समान फिंगरप्रिंट बनाना बहुत मुश्किल है, इसलिए अधिकांश लोगों की अंतर्निहित छाप में फिंगरप्रिंट पहचान बहुत सुरक्षित है।

फिंगरप्रिंट पहचान के सुरक्षा द्वार को जबरन तोड़ना वास्तव में एक कठिन समस्या है, लेकिन इसे बायपास करना और सीधे सिस्टम में प्रवेश करना संभव है।

डेविड ने पीसीआई लीच नामक एक उपकरण तैयार किया, जो थंडरबोल्ट इंटरफेस के माध्यम से सीधे कंप्यूटर की मेमोरी में जानकारी तक पहुंच सकता है। जब तक कंप्यूटर को "किसी भी जानकारी को अनलॉक किया जा सकता है" पैच के साथ पैच किया जाता है, तब तक फिंगरप्रिंट जानकारी को सफलतापूर्वक बायपास किया जा सकता है और कंप्यूटर में प्रवेश किया।

इस समय, सभी निजी सामग्री तक पहुँचने के लिए कंप्यूटर को अनलॉक करने के लिए किसी भी प्रवाहकीय वस्तु (उंगली, नाक, चिपचिपा भालू, आदि) का उपयोग करें।

इस तरह का मेमोरी-आधारित हमला असामान्य नहीं है, क्योंकि कई प्रोग्राम चल रहे समय में अस्थायी रूप से डेटा को मेमोरी में स्टोर करेंगे, और हमलावर डेटा को संशोधित करने के लिए इस अवसर का लाभ उठाएगा।

यदि आपका कंप्यूटर कानून तोड़ने वालों के हाथों में पड़ जाता है जो प्रासंगिक तकनीक को समझते हैं, तो आपके पसंदीदा में "गोपनीय फाइलें" खराब होने की संभावना है।

लेकिन अगर आप घुसपैठ को रोकने के लिए टीपीएम चिप का इस्तेमाल करते हैं, तो सब कुछ अलग होगा।

डेविड ने तब विंडोज 11 कंप्यूटर पर वही घुसपैठ प्रदर्शन किया, और पाया कि फिंगरप्रिंट पहचान अभी भी सही ढंग से काम करती है।

ऐसा इसलिए है क्योंकि फ़िंगरप्रिंट पहचान की जानकारी अब केवल मेमोरी में संग्रहीत नहीं है, बल्कि अलग है, एक स्वतंत्र और सुरक्षित आभासी क्षेत्र में बंद है, और प्रत्येक पढ़ने के लिए कुंजी के सत्यापन की आवश्यकता होती है।

कुंजी को बाहरी दुनिया से अलग टीपीएम चिप में संग्रहित किया जाता है, जिससे सुरक्षा में काफी सुधार होता है।

डेविड ने कहा कि विंडोज 11 में कई सुरक्षा सुविधाओं का उपयोग विंडोज 10 में भी किया जा सकता है, लेकिन ये विशेषताएं पिछले संस्करण में केवल वैकल्पिक विशेषताएं हैं, और अब विंडोज 11 के सुरक्षा प्रदर्शन को बेहतर बनाने के लिए डिफ़ॉल्ट रूप से सक्षम हैं।

इसलिए, चाहे आप विंडोज 10 से विंडोज 11 में अपग्रेड करने की योजना बना रहे हों, माइक्रोसॉफ्ट अनुशंसा करता है कि आप अपने टीपीएम संस्करण की जांच करें और इसे BIOS में सक्षम करें।

सुरक्षा चिप पर ध्यान देने का समय आ गया है

सिस्टम-स्तरीय सुरक्षा सुरक्षा के अलावा, टीपीएम 2.0 चिप के लिए कई सुरक्षा उपाय हैं। सबसे आम बिटलॉकर होना चाहिए, जिसे विंडोज विस्टा अवधि से जोड़ा गया था।

एंटरप्राइज़ उपयोगकर्ताओं के लिए, बिटलॉकर-संचालित एन्क्रिप्शन अनिवार्य हो गया है। Bitlocker एक फुल-वॉल्यूम एन्क्रिप्शन तकनीक है। सरल शब्दों में, यह आपकी हार्ड डिस्क को लॉक कर सकता है। हार्ड डिस्क चोरी हो जाने पर भी, चोर इससे जानकारी नहीं पढ़ सकता है।

सूचना की सुरक्षा की कुंजी टीपीएम 2.0 चिप है। जब आप अपनी डिस्क को एन्क्रिप्ट करते हैं, तो एन्क्रिप्टेड कुंजी का हिस्सा मदरबोर्ड के टीपीएम चिप में संग्रहीत किया जाएगा।

यह न केवल अधिक सुरक्षित एन्क्रिप्शन सुरक्षा प्रदान करता है, बल्कि जब आपकी हार्ड डिस्क दुर्भाग्य से दूसरों के हाथों में पड़ जाती है, तो यह टीपीएम चिप पर कुंजी की कमी के कारण भी अनुपयोगी होगी, जो मजबूत ऑफ़लाइन सुरक्षा प्रदान करती है।

इस समय जब डिजिटल मुद्रा और आभासी संपत्ति लोकप्रिय हैं, एनएफटी संपत्तियों और डिजिटल वॉलेट कुंजियों में सैकड़ों हजारों डॉलर मूल्य के कई "डिजिटल टाइकून" कंप्यूटर हार्ड डिस्क में संग्रहीत किए जा सकते हैं। एक बार खो जाने के बाद, परिणाम विनाशकारी होंगे।

इसलिए, व्यक्तिगत उपयोगकर्ताओं के लिए अपने महत्वपूर्ण डेटा की सुरक्षा के लिए बिटलॉकर जैसी हार्डवेयर-स्तरीय एन्क्रिप्शन तकनीकों का भी आवश्यक है।

डेटा सुरक्षा के अलावा, टीपीएम चिप्स के कुछ अप्रत्याशित उपयोग भी हैं, जैसे कि गेम में एंटी-चीटिंग।

हाल के वर्षों में, हमने "PUBG मोबाइल", "APEX", "जेली बीन", आदि जैसे कई घटना-स्तरीय खेलों के अचानक विस्फोट को देखा है। उनके विस्फोटों के कारण अलग-अलग हैं, लेकिन "कूलिंग ऑफ" के कारण "ज्यादातर समान-प्लग-इन हैं बहुत अधिक।

खेल के जन्म के दिन से ही गेम डेवलपर्स और चीटर्स के बीच संघर्ष कभी नहीं रुका। अब, कुछ डेवलपर्स ने "लीग ऑफ लीजेंड्स" डेवलपर फिस्ट गेम सहित, धोखेबाजों से निपटने के लिए और अधिक कठोर तरीकों का उपयोग करने का निर्णय लिया है।

नए गेम "फियरलेस कॉन्ट्रैक्ट" का एंटी-चीटिंग सिस्टम, वेंगार्ड यह पता लगाएगा कि विंडोज 11 खिलाड़ियों ने टीपीएम 2.0 को सक्षम किया है या नहीं। यदि यह सक्षम नहीं है, तो वे गेम में प्रवेश नहीं कर पाएंगे।

सुरक्षा विशेषज्ञों के विश्लेषण के अनुसार, दंगा खेल धोखेबाजों की हार्डवेयर जानकारी की पुष्टि करने और डिवाइस को स्थायी रूप से प्रतिबंधित करने के लिए टीपीएम 2.0 चिप का उपयोग करने का इरादा रखता है।

"फियरलेस कॉन्ट्रैक्ट" के उपाय कट्टरपंथी और बोल्ड हैं, जो अन्य ऑनलाइन गेम कंपनियों को धोखेबाजों की लागत बढ़ाने के लिए भौतिक प्रतिबंधों का उपयोग करने के लिए प्रेरित कर सकते हैं, लेकिन साथ ही, ऐसे लोग भी हैं जो इस तरह की सख्त निगरानी व्यक्तिगत का एक और उल्लंघन है। गोपनीयता।।

हालांकि, विंडोज 11 द्वारा संचालित, "फियरलेस कॉन्ट्रैक्ट" जैसे अधिक से अधिक गेम या एप्लिकेशन हो सकते हैं जिन्हें टीपीएम 2.0 चिप को कॉल करने की आवश्यकता होती है। उस समय, लोगों के लिए उपकरणों को बदलने के लिए सूचना सुरक्षा सुरक्षा आवश्यकताओं के उच्च मानक नए कारण बन सकते हैं।

#Aifaner के आधिकारिक WeChat खाते का अनुसरण करने के लिए आपका स्वागत है: Aifaner (WeChat ID: ifanr), जितनी जल्दी हो सके आपको अधिक रोमांचक सामग्री प्रदान की जाएगी।

ऐ फैनर | मूल लिंक · टिप्पणियां देखें · सिना वीबो